Enkripcija - 2.deo

Enkripcija particije u Debianu 10

Od izuzetnog je značaja kako za kućne korisnike tako i u poslovnom okruženju da postoji prostor za čuvanje podataka , siguran od hakerskih napada kao i zloupotrebe usled krađe.

U prvom delu smo videli kako se zaštićuju pojedinačni fajlovi i folderi. Kako bi zaštitili celu particiju?

Ovde će biti prikazana LUKS (Linux Unified Key Setup-on-disk-format) metoda koja je široko korišćena za enkripciju PC-ja i laptopova.

Za ovaj postupak pretpostavlja se da imamo Administratorska ili SUDO ovlašćenja.

Sadržaj particije nad kojom vršimo enkripciju treba bekapovati jer postupak podrazumeva brisanje svih podataka.

Instaliranje cryptsetup utility na Linux mašini:

1sudo apt install cryptsetup

Konfigurisanje LUKS particije:

-

provera trenutnog stanja:

1fdisk -l

-

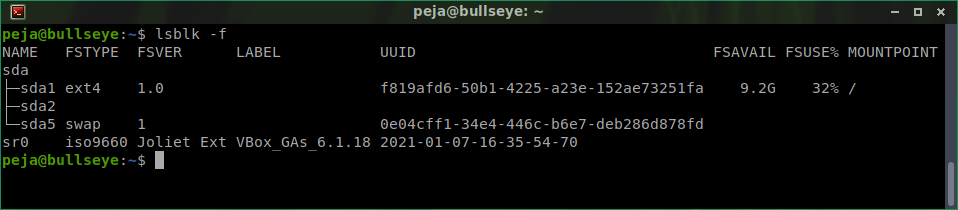

Za demonstraciju iskoristićemo SWAP particiju.

1#isključivanje SWAP funkcije: 2sudo swapoff -a 3#zakomentarišemo SWAP u /etc/fstab fajlu (važi posle reboot-a): 4sudo sed -ri '/\sswap\s/s/^#?/#/' /etc/fstab 5sudo reboot -

Sintaksa je sledeća:

1cryptsetup luksFormat --type luks1 /dev/DEVICE #tip 1 LUKS enkripcije 2cryptsetup luksFormat --type luks2 /dev/DEVICE #tip 2 LUKS enkripcije -

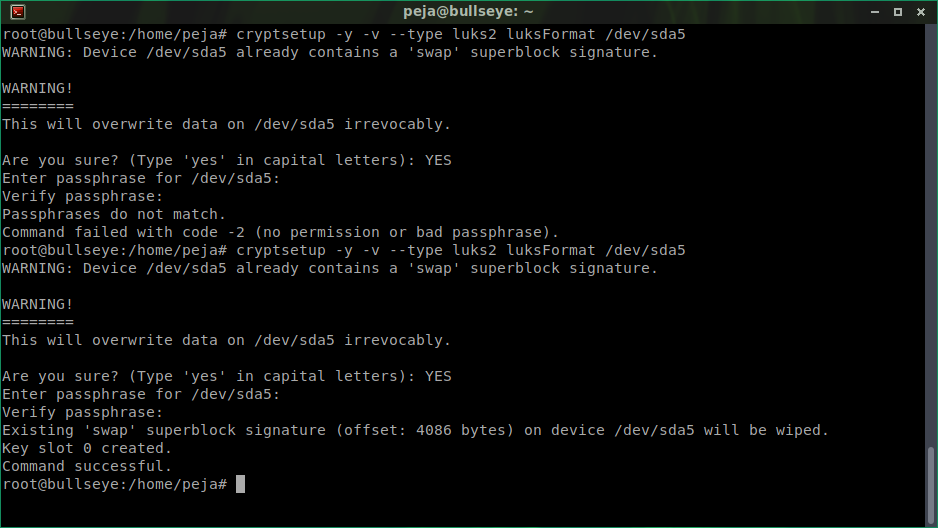

U našem slučaju enkripciju vršimo nad particijom sda5:

1sudo su #od sad sve komande unosimo pod ROOT nalogom 2cryptsetup -y -v --type luks2 luksFormat /dev/sda5

- najpre nam se traži potvrda namere unošenjem YES velikim slovima

- Unošenje lozinke 2 puta

- Upozorenje da izabrana particija već ima oznaku SWAP i da će cela biti obrisana

-

Definisali smo lozinku za otvaranje particije sda5.

Zapamtimo je ili zapišimo jer više ne može da se dođe do nje.

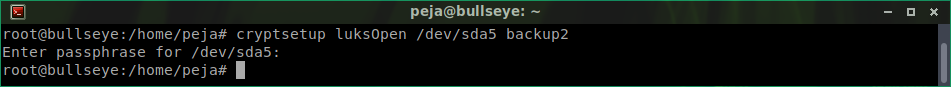

Sledi mapiranje - dodeljivanje imena enkriptovanoj particiji:1#backup2 je naziv dodeljen particiji nad kojom vršimo enkripciju 2cryptsetup luksOpen /dev/sda5 backup2 nakon unošenja lozinke iz prethodne tačke mapiranje je prihvaćeno

nakon unošenja lozinke iz prethodne tačke mapiranje je prihvaćeno -

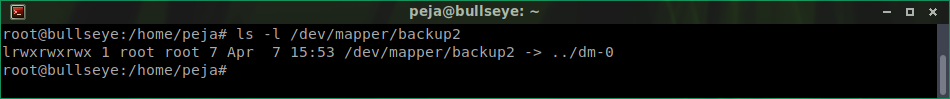

Za proveru mapiranja imamo 2 načina:

6.1.

1 ls -l /dev/mapper/backup2

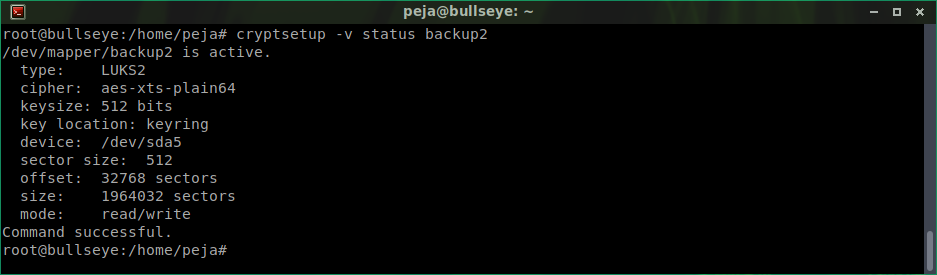

6.1.

1 cryptsetup -v status backup2

-

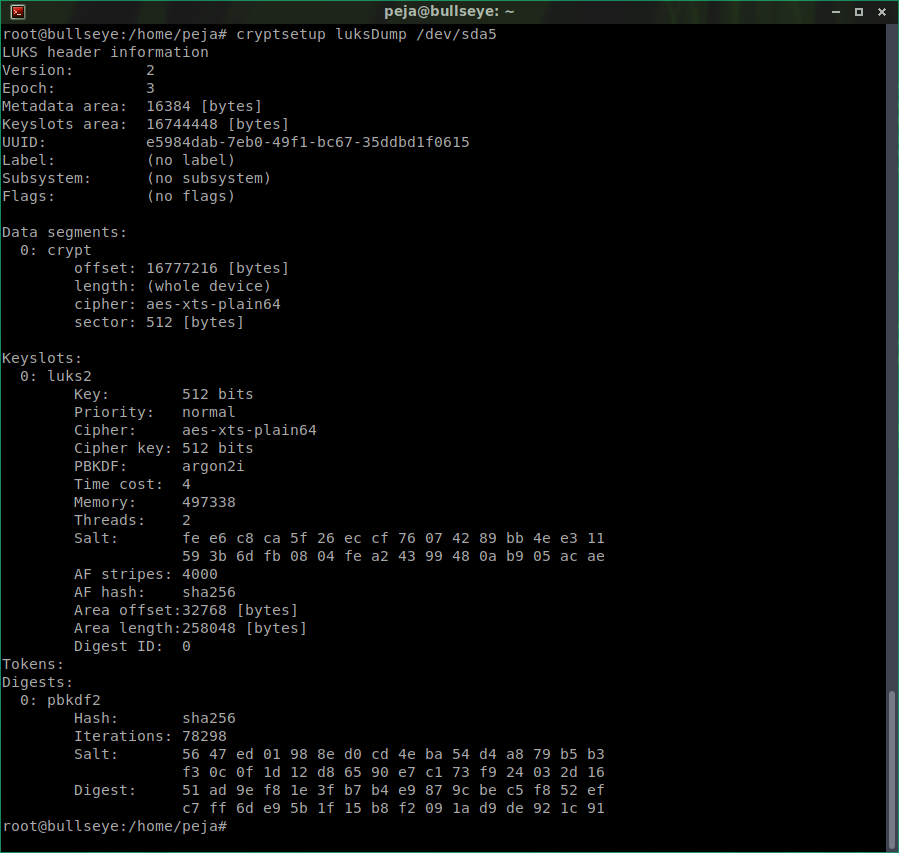

Možemo da izvršimo "dump LUKS headers" sledećom komandom:

1cryptsetup luksDump /dev/sda5

Formatiranje Linux LUKS particije:

-

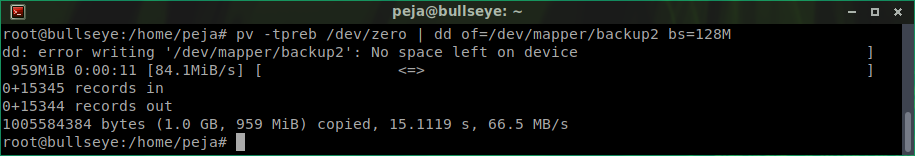

Prvo ispisujemo nule po čitavoj particiji:

1apt-get install pv #ako već nije instalirano 2pv -tpreb /dev/zero | dd of=/dev/mapper/backup2 bs=128M

-

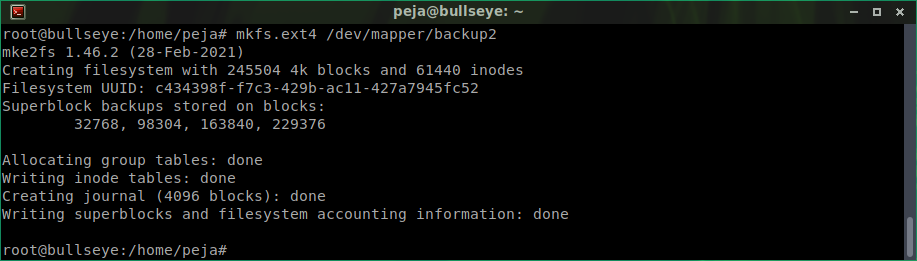

Sada definišemo fajl sistem, odnosno formatiramo particiju:

1mkfs.ext4 /dev/mapper/backup2

-

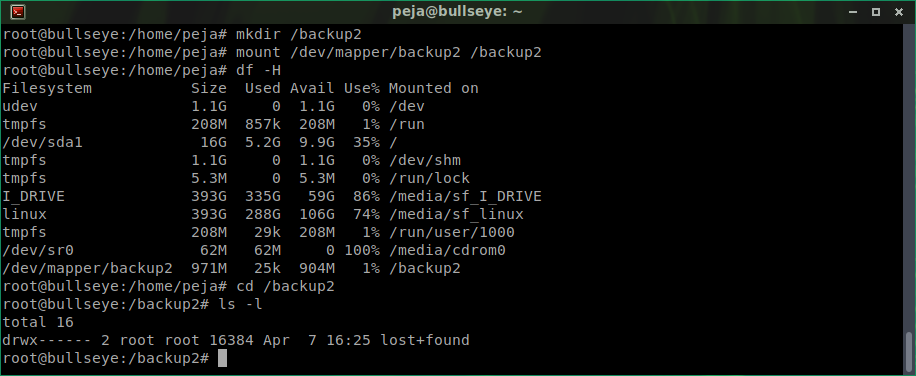

Mauntujmo novi fajl sistem u folder /backup2 koji ćemo napraviti:

1mkdir /backup2 2mount /dev/mapper/backup2 /backup2 3df -H 4cd /backup2 5ls -l

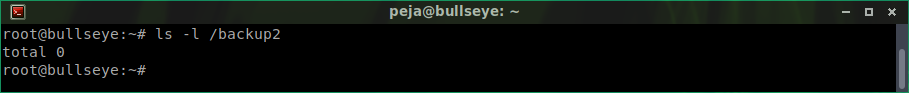

Kako da odmauntujemo i osiguramo podatke?

1umount /backup2

2cryptsetup luksClose backup2

Kako da mauntujemo enkriptovanu particiju?

1cryptsetup luksOpen /dev/sda5 backup2

2mount /dev/mapper/backup2 /backup2

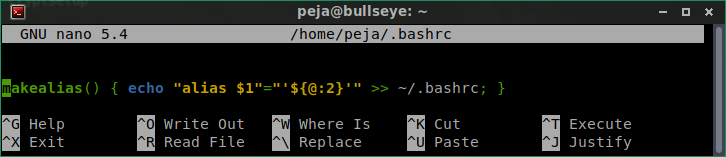

Hajde da pojednostavimo komande za mauntovanje (uključenje) i unmauntovanje (isključenje) pristupa sadržaju particije sda5:

-

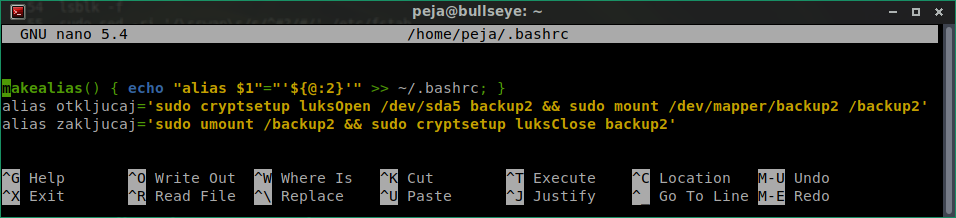

Pojednostavimo prvo unos komandi pomoću alias-a

1sudo nano ~/.bashrc 2#unesimo na kraju sledeću liniju: 3makealias() { echo "alias $1"="'${@:2}'" >> ~/.bashrc; }Ovakvo podešavanje omogućava pravljenje aliasa sa sudo komandama, i korišćenje operatora kao što su && , || i ; ako ih zatvorimo u navodnike

-

Podešavanje se aktivira sa restartovanjem terminala ili ako odmah ako unesemo:

1source ~/.bashrc -

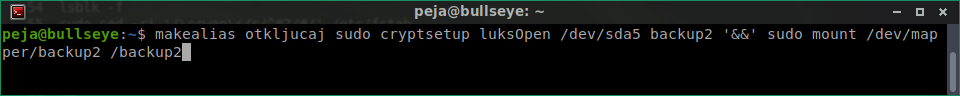

Napravimo komandu koja će zameniti obe gore navedene za mauntovanje enkriptovane particije:

1makealias otkljucaj sudo cryptsetup luksOpen /dev/sda5 backup '&&' sudo mount /dev/mapper/backup2 /backup2

-

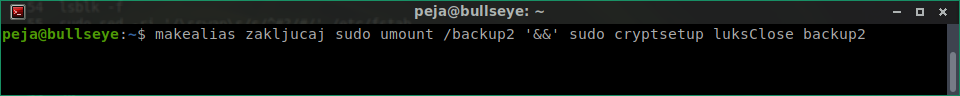

Isto to uradimo za unmauntovanje:

1makealias zakljucaj sudo umount /backup2 '&&' sudo cryptsetup luksClose backup2

-

Aliasi otkljucaj i zakljucaj su trajno postavljeni i važiće i posle restarta sistema zahvaljujući podešavanju iz tačke 1:

-

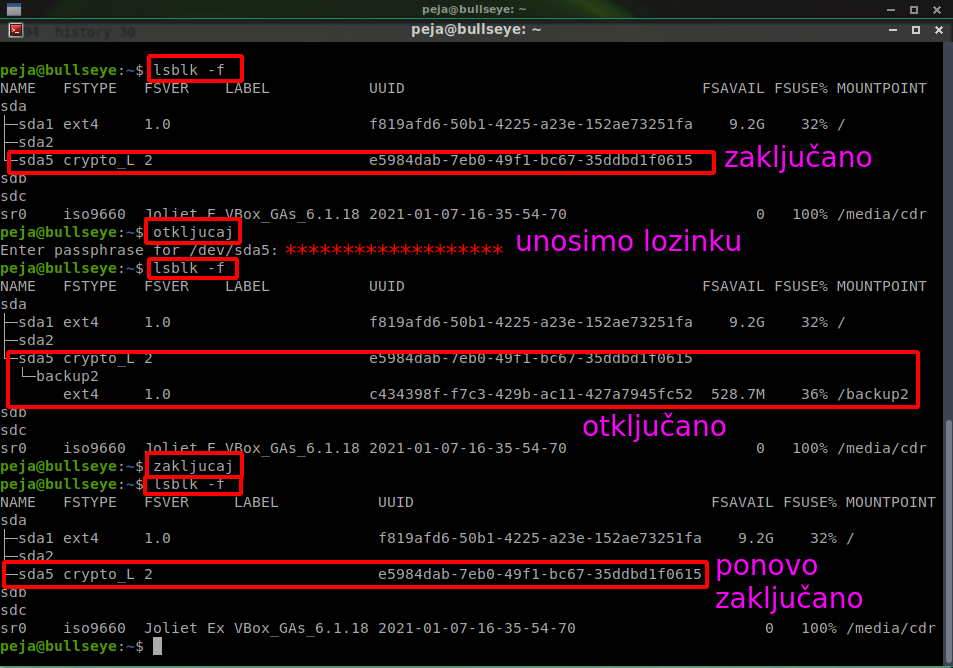

Proverimo kako ovo radi:

1lsblk -f #provera da li je particija sda5 mauntovana (otključana) 2#dobijamo odgovor da nije 3otkljucaj 4#sledi unos lozinke 5lsblk -f #nova provera da li je otkljucavanje uspešno 6#sada se pojavljuje naša particija na zadatom "mount point-u" /backup2 7zakljucaj #unmauntujemo particiju 8lsblk -f #nova provera 9#vratili smo se na početak i naši podaci su zaštićeni